System injection untuk internet percuma dengan menggunakan HTTP INJECTOR

Disini saya akan menggunakan HTTP Injector untuk percubaan bagaimana cara membuat config HTTP Injector. Jika kalian bisa memahaminya maka bukan cuma di HTTP injector saja tapi untuk membuat inject sendiri juga boleh. Hanya berbeza sedikit tapi maksudnya sama

Method, ada banyak sekali method tapi yg sering dipakai diataranya

- GET

- HEAD

- POST

- DELETE

- TRACE

- CONNECT

- dll

Rata- rata menggunakan GET atau HEAD

Line, ada 4 jenis line yang bisa digunakan yaitu:

[cr] = Carriage Return, U+000D

[lf] = Line Feed, U+000A

[crlf] = CR (U+000D) di ikuti oleh LF (U+000A)

[lfcr] = LF (U+000A) di ikuti oleh CR (U+000D)

[crlf][crlf] = Untuk menunjukkan akhir dari HTTP header

Rata – rata menggunakan [CRLF]

Versi Protokol ada 2

- HTTP/1.1

- HTTP/1.0

Protokol HTTP/1.1 biasanya berada di BUG sedangkan HTTP/1.0 itu protocol untuk SSH. Tergntung jenisnya

Jenis Koneksi ada 2

[realData] = koneksi yang akhiranya memiliki 2 LINE [crlf][crlf]

Contoh jika menggunakan SSH = CONNECT ipssh:portssh HTTP/1.0[crlf][crlf]

Tergantung jenis koneksi

[netData] = koneksi yang akhiranya TIDAK memiliki LINE. Dan biasanya digunakan untung menambah payload lain semisal Host, Connection, dll

Contoh jika menggunakan SSH = CONNECT ipssh:portssh HTTP/1.0

Dan jika dikuti oleh BUG maka = CONNECT ipssh:portssh HTTP/1.0[crlf]Host: bug.com[crlf][crlf]

Tergantung jenis koneksi. Dan jika di ikuti Bug maka ditambah 1 LINE baru di ikuti BUG dan di akhiri 2 LINE

Inject Method dibagi 3 jenis yaitu

- Normal

- Front Inject

- Back Inject

- Front Query

- Back Query

isi dari request yang akan dikirim

- Normal

Yang artinya koneksi diletakan diawal kemudian di ikuti oleh bug payload dengan 1 LINE [crlf]

Contoh 1:

[netData][crlf]Host: bug.com[crlf][crlf]

ATAU

Contoh 2:

CONNECT ipssh:portssh HTTP/1.0[crlf]Host: bug.com[crlf][crlf]

Hijau = koneksi SSH tediri dari METHOD ip dan port dengan versi protocol HTTP/1.0

Line = [crlf]

Merah = Bug

- Front Inject artinya depan

Jadi bug itu diletakan di depan selanjutnya di ikuti koneksi (ssh/vpn/direct itu tergantung)

Contoh 1:

GET http://bug.com/ HTTP/1.1[crlf]Host: bug.com[crlf][crlf][realData]

ATAU

Contoh 2:

GET http://bug.com/ HTTP/1.1[crlf]Host: bug.com[crlf][crlf]CONNECT ipssh:portssh HTTP/1.0[crlf][crlf]

Method = GET

Merah = Bug

Versi Protokol = HTTP/1.1

Line = [crlf]

Biru = koneksi

- Back artinya belakang

Jadi koneksi dulu (ssh / vpn / direct tergantung ) kemudian di ikuti bug

Contoh 1:

[realData]GET http://bug.com/ HTTP/1.1[crlf]Host: bug.com[crlf][crlf]

ATAU

Contoh 2:

CONNECT ipssh:portssh HTTP/1.0[crlf][crlf]GET http://bug.com/ HTTP/1.1[crlf]Host: bug.com[crlf][crlf]

Biru = koneksi

Method = GET

Merah = Bug

Versi Protokol = HTTP/1.1

Line = [crlf]

-Front Query

Artinya ada Bug yg diselipkan didepan koneksi kemudian di akhiri @

Contoh:

CONNECT query.com@ipssh:portssh HTTP/1.0[crlf][crlf]GET http://bug.com/ HTTP/1.1[crlf]Host: bug.com[crlf][crlf]

Biru = koneksi

Hitam = Query

Method = GET

Merah = Bug

Versi Protokol = HTTP/1.1

Line = [crlf]

Query bisanya sama dengan Bug itu sendiri

-Back Query

Artinya ada Bug yang diselipkan dibelakang koneksi yang diawali @

Contoh:

CONNECT ipssh:portssh@query.com HTTP/1.0[crlf][crlf]GET http://bug.com/ HTTP/1.1[crlf]Host: bug.com[crlf][crlf]

Biru = koneksi

Hitam = Query

Method = GET

Merah = Bug

Versi Protokol = HTTP/1.1

Line = [crlf]

Query bisanya sama dengan Bug itu sendiri

Replace

Replace adalah mengganti suatu response tertentu agar koneksi bias berjalan. Dan paling sering yaitu meReplace ke 200 OK

Contoh Response:

- 302 Found Replace ke 200 OK

- 400 Bad Request Replace ke 200 OK

- Dll

Payload

Ada banyak sekali jenis payload. Waktu awal inject muncul mungkin belum terlalu menggunakan payload. Tetapi karna keamanan semakin ketat maka kita juga membutuhkan payload.

Contoh:

- - Host: bug.com

- - X-Online-Host: bug.com

- - X-Forward-Host: bug.com

- - X-Forwarded-For: bug.com

- - Connection: Keep-Alive atau Close

- - Proxy-Connection: Keep-Alive atau Close

- - Content-Type: */*

- - Content-Length: 0 atau 1024 atau yg lain

- - Dan masih banyak lagi

Proxy dan Port

penggunaan proxy dan port bisa menggunakan proxy original dari operator...

isa juga menggunakan Proxy public atau Proxy Squid dari VPS dengan port 80 / 8000 / 8080 / 3128 / dll yg penting bisa diajak jalan untuk internet gratis

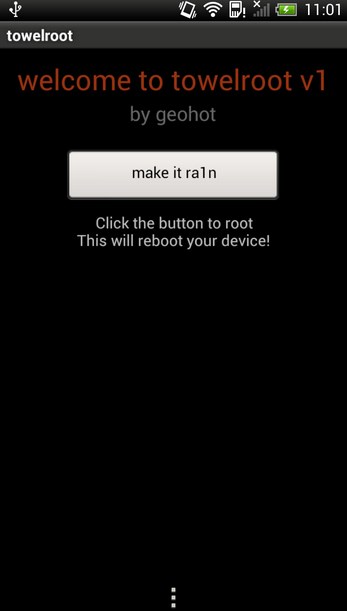

HTTP injector: Download Here

Official HTTP Injector = https://apps.evozi.com